Von Ralf Keuper

AWS bietet Confidential Computing (data in use) in Gestalt sogenannter Nitro-Enklaven an. Eine wichtige Rolle übernehmen dabei der Key Management Service (KMS) sowie signierte Bescheinigungsdokumente, mit denen die Enklaven ihre Identität nachweisen können. Währenddessen hat Entrust seine KeyControl-Software um eine Funktion für das Lifecycle-Management kundengenerierter kryptografischer Schlüssel erweitert, die auf AWS (Amazon Web Services) zum Einsatz kommt.

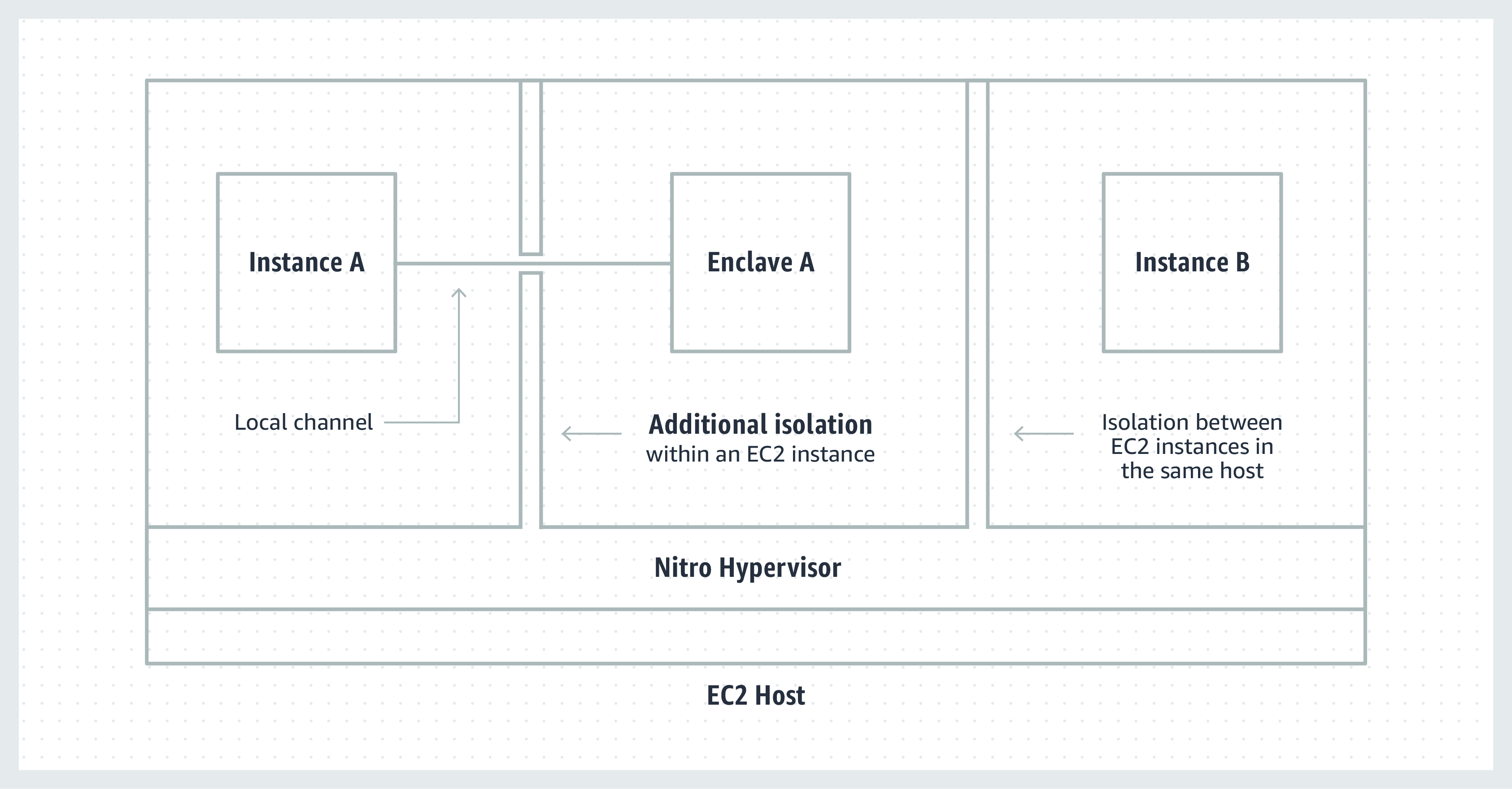

Nitro-Enklaven sind vollständig isoliert, sodass nicht einmal der Administrator über SSH direkt auf sie oder auf die darauf laufenden Prozesse zugreifen kann. Sie verfügen überdies über kein externes Netzwerk; nur der Elternserver kann mit der Enklave kommunizieren, und das auch nur über lokale Netzwerk-Sockets. Das bedeutet, dass der übergeordnete Server so konfiguriert werden kann, dass er verschlüsselte Daten verarbeitet, ohne dass diese jemals in den Zugriff des Servers gelangen[1].

Abbildung: Nitro-Enklaven verwendet dieselbe Nitro-Hypervisor-Technologie, mit der die CPU- und …

Abbildung: Nitro-Enklaven verwendet dieselbe Nitro-Hypervisor-Technologie, mit der die CPU- und …