Von Ralf Keuper

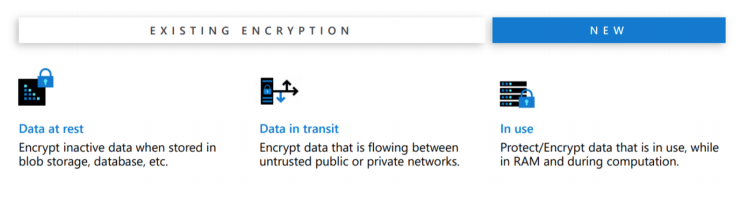

Die Möglichkeiten, Daten im Ruhezustand (Data at rest) und in Bewegung (Data in transit) vor unberechtigten Zugriffen und Manipulationen zu schützen, sind schon sehr weitreichend. Anders verhält es sich bei den Daten in Gebrauch (Data in use). Hier bestehen noch einige Sicherheitslücken, die es Angreifern ermöglichen, die Daten während der Verarbeitung zu manipulieren, wie im Fall des sog. Memory-Scraping beim US-Einzelhändler Target[1]Target Breach: 8 Facts On Memory-Scraping Malware. An dieser Stelle setzt das Confidential Computing an.

Confidential Computing schützt Daten während des Rechnereinsatzes, indem Berechnungen in einer hardwarebasierten vertrauenswürdigen Ausführungsumgebung (Trusted Execution Environment TEE) durchgeführt werden. Diese sicheren und isolierten Umgebungen verhindern den unbefugten Zugriff oder die Änderung von Anwendungen und Daten während der Nutzung und erhöhen so die Sicherheitsgarantien für Unternehmen, die sensible und regulierte Daten verwalten[2]Hardware-Security für Cloud und KI.

Quelle:

Quelle: References

Die Kommentare sind geschlossen.